Trügerische Sicherheit

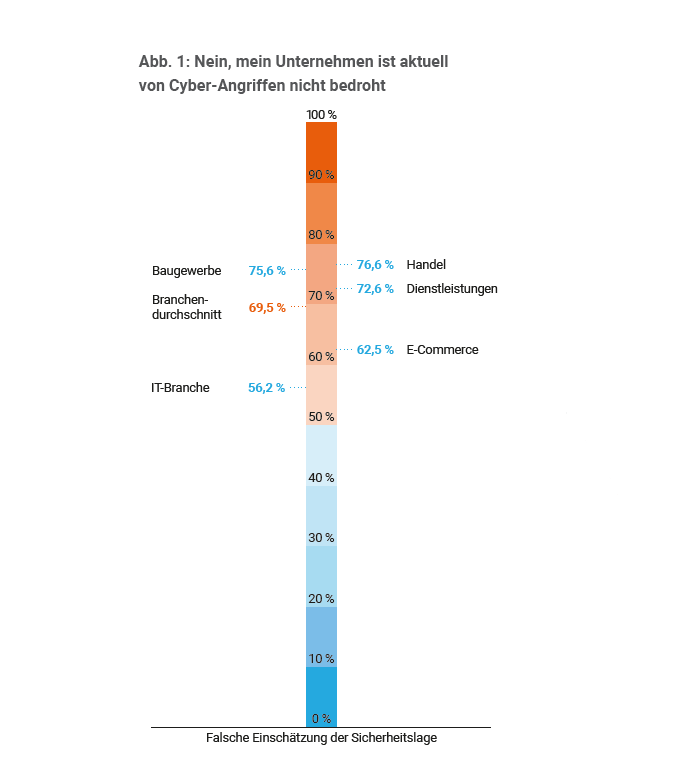

fast jeder Dritte fühlt sich fälschlicherweise aktuell nicht bedroht und etwa jeder Zweite hat sich noch nicht mal mit dem eigenen Cyber-Risiko befasst.

Man-in-the-Middle (MitM) ist ein gefährlicher Cyberangriff, bei dem ein Angreifer die Kommunikation zwischen zwei Parteien abfängt und manipuliert, ohne dass die beteiligten Parteien es bemerken. In diesem Artikel werden wir uns mit den Risiken und potenziellen Auswirkungen von MitM-Angriffen befassen und Schutzmaßnahmen diskutieren, die Unternehmen und Einzelpersonen ergreifen können, um sich vor solchen Angriffen zu schützen.

Bei einem MitM-Angriff platziert sich ein Angreifer zwischen zwei Kommunikationsparteien und fungiert als "Man in the Middle". Der Angreifer kann die Kommunikation abfangen, überwachen und sogar manipulieren, ohne dass die beteiligten Parteien es merken. Es gibt verschiedene Techniken, die bei MitM-Angriffen eingesetzt werden können, darunter:

ARP-Spoofing: Der Angreifer kann das Address Resolution Protocol (ARP) ausnutzen, um die MAC-Adressen der Kommunikationsparteien zu manipulieren. Dadurch leitet der Angreifer den Datenverkehr über sein eigenes System und kann die Kommunikation abfangen.

DNS-Spoofing: Der Angreifer kann den DNS-Server beeinflussen und die IP-Adressen von legitimen Websites so manipulieren, dass sie auf gefälschte Websites verweisen. Dadurch kann der Angreifer den Datenverkehr zu gefälschten Websites umleiten und sensible Informationen abfangen.

Wi-Fi-Sniffing: In ungesicherten oder unsicheren Wi-Fi-Netzwerken kann ein Angreifer den Datenverkehr abfangen und mitlesen. Dies kann dazu führen, dass vertrauliche Informationen wie Anmeldedaten, Bankdaten oder andere persönliche Informationen kompromittiert werden.

Verschlüsselung: Eine der effektivsten Schutzmaßnahmen gegen MitM-Angriffe ist die Verwendung von Verschlüsselungstechnologien. Durch die Verschlüsselung von Daten wird sichergestellt, dass selbst wenn der Angreifer den Datenverkehr abfängt, er die Informationen nicht lesen oder manipulieren kann. Unternehmen und Einzelpersonen sollten sicherstellen, dass sie sichere Kommunikationsprotokolle wie HTTPS für Webseiten, SSL/TLS für E-Mails und VPNs für den sicheren Zugriff auf Netzwerke verwenden.

Vertrauenswürdige Netzwerke: Es ist ratsam, öffentliche Wi-Fi-Netzwerke mit Vorsicht zu nutzen, da sie anfällig für MitM-Angriffe sein können. Wenn möglich, sollten Sie sich auf sichere und vertrauenswürdige Netzwerke verlassen, z.B. indem Sie Ihr eigenes Mobilfunknetzwerk verwenden oder eine verschlüsselte Verbindung über ein VPN herstellen.

Aktualisierte Software und Sicherheitspatches: Halten Sie Ihre Software und Betriebssysteme auf dem neuesten Stand. Regelmäßige Updates und Sicherheitspatches helfen dabei, bekannte Schwachstellen zu beheben und die Wahrscheinlichkeit von MitM-Angriffen zu verringern.

Verifizierung von Zertifikaten: Überprüfen Sie die Zertifikate von Websites, mit denen Sie kommunizieren, insbesondere wenn es um vertrauliche Informationen geht. Achten Sie auf Warnungen vor ungültigen oder abgelaufenen Zertifikaten, da dies auf eine potenzielle MitM-Bedrohung hinweisen kann.

Sicherheitsbewusstsein und Schulungen: Sensibilisieren Sie Mitarbeiter und Benutzer für die Risiken von MitM-Angriffen und bieten Sie Schulungen zur Erkennung verdächtiger Aktivitäten an. Durch Schulungen können Benutzer lernen, auf Phishing-Versuche und gefälschte Websites zu achten und sich bewusst zu sein, wie MitM-Angriffe ablaufen können.

Einsatz von Sicherheitslösungen: Unternehmen sollten Sicherheitslösungen wie Firewalls, Intrusion Detection/Prevention-Systeme und Anti-Malware-Programme implementieren. Diese Lösungen können verdächtige Aktivitäten erkennen und abwehren, um MitM-Angriffe zu verhindern oder zu minimieren.

Man-in-the-Middle-Angriffe stellen eine ernsthafte Bedrohung für Unternehmen und Einzelpersonen dar. Durch den Einsatz von Verschlüsselungstechnologien, sicheren Netzwerken, regelmäßigen Software-Updates, Überprüfung von Zertifikaten, Sicherheitsschulungen und dem Einsatz von Sicherheitslösungen können die Risiken von MitM-Angriffen erheblich reduziert werden.

Es ist wichtig, dass Unternehmen und Einzelpersonen proaktiv sind und sich der möglichen Bedrohungen durch MitM-Angriffe bewusst sind. Durch die Umsetzung geeigneter Schutzmaßnahmen können sie ihre Daten und Kommunikation vor unbefugtem Zugriff schützen und die Integrität ihrer Informationen gewährleisten.

Ein Angreifer, der Informationen abfangen und manipulieren möchte, plant einen Man-in-the-Middle-Angriff auf das Unternehmen.

Der Angreifer nutzt bösartige Techniken, um sich Zugang zum internen Netzwerk des Unternehmens zu verschaffen, entweder durch Ausnutzen von Sicherheitslücken oder durch Kompromittierung eines Mitarbeiters mit privilegierten Zugriffsrechten.

Sobald der Angreifer Zugriff auf das Netzwerk hat, platziert er sich zwischen den Kommunikationskanälen des Unternehmens und den Mitarbeitern. Wenn Mitarbeiter miteinander kommunizieren, leitet der Angreifer die Nachrichten durch seinen eigenen Server, bevor sie das Ziel erreichen. Dadurch hat der Angreifer die Kontrolle über den gesamten Nachrichtenverkehr und kann die Kommunikation abfangen, überwachen oder sogar verändern.

Die Mitarbeiter des Unternehmens bemerken möglicherweise nicht, dass sie Opfer eines Man-in-the-Middle-Angriffs sind, da die Kommunikation oberflächlich normal erscheint.

Der Angreifer kann vertrauliche Geschäftsinformationen wie Kundenlisten, Finanzdaten oder geistiges Eigentum abfangen und für illegitime Zwecke nutzen.

In diesem Beispiel wird verdeutlicht, wie ein Unternehmen durch einen Man-in-the-Middle-Angriff beeinträchtigt werden kann. Der Angreifer nutzt Schwachstellen im Netzwerk oder die Kompromittierung von Zugriffsrechten, um sich zwischen die Kommunikationskanäle des Unternehmens und seine Mitarbeiter zu positionieren. Dadurch erhält der Angreifer Zugriff auf vertrauliche Informationen und kann die Kommunikation manipulieren, ohne dass die Mitarbeiter dies bemerken.

Um sich vor Man-in-the-Middle-Angriffen zu schützen, sollten Unternehmen Sicherheitsmaßnahmen ergreifen. Dazu gehören die regelmäßige Überprüfung und Aktualisierung der Netzwerksicherheit, die Implementierung von Verschlüsselungstechnologien für die Kommunikation, die Verwendung von sicheren Authentifizierungsverfahren und die Sensibilisierung der Mitarbeiter für mögliche Anzeichen eines Angriffs.

Es ist auch wichtig, regelmäßig Sicherheitsaudits durchzuführen, um Schwachstellen zu identifizieren, und die Mitarbeiter über bewährte Sicherheitspraktiken zu schulen, um das Risiko von Man-in-the-Middle-Angriffen zu minimieren. Darüber hinaus kann die Verwendung von virtuellen privaten Netzwerken (VPNs) für den Fernzugriff auf Unternehmensressourcen die Sicherheit erhöhen und die Wahrscheinlichkeit eines erfolgreichen Angriffs verringern.

fast jeder Dritte fühlt sich fälschlicherweise aktuell nicht bedroht und etwa jeder Zweite hat sich noch nicht mal mit dem eigenen Cyber-Risiko befasst.

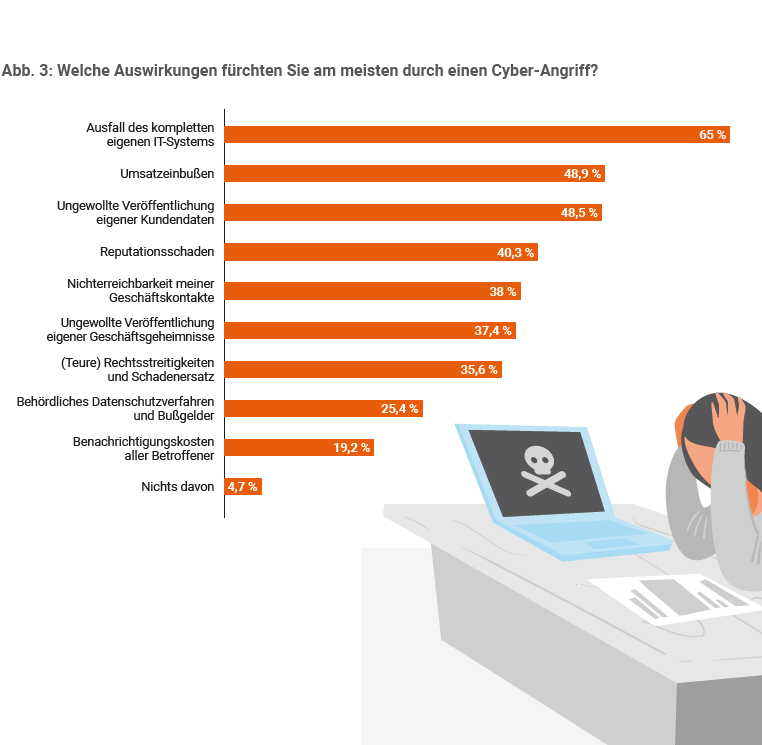

Der Totalausfall der eigenen IT-Systeme ist die am meisten gefürchtete Auswirkung.

Der 24h-Notfall Support wird als größter Mehrwert einer Cyber-Versicherung gesehen, nahezu gleichauf liegen die Daten- und Systemwiederherstellungskosten.

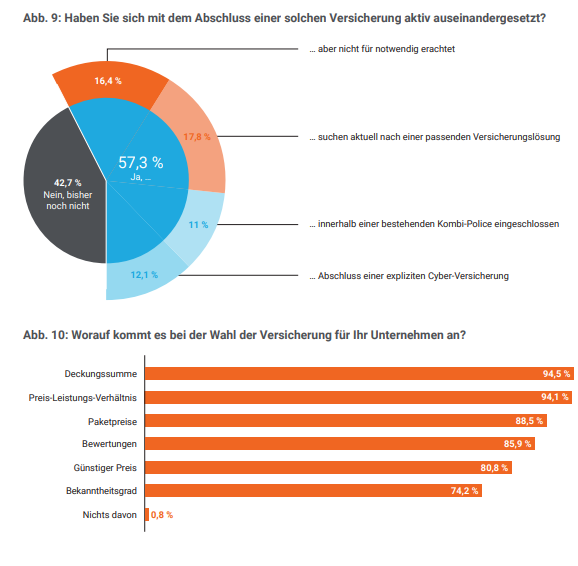

Trotzdem haben erst rund 12 % eine Cyber-Schutz-Versicherung abgeschlossen. Rund jeder zweite hat sich bisher noch gar nicht Gedaneken über einen Abschluss gemacht.

Fast alle legen bei der Wahl einer Cyber-Schutz-Versicherung Wert auf das Preis-Leistung-Verhältnis. Der Bekanntheitsgrad des Anbieters ist dabei nicht entscheidend.

Über ein Viertel war innerhalb der letzten zwei Jahre bereits Opfer eines Cyber-Angriffs mit einer Malware Schadsoftware.

Die durchschnittliche Schadenhöhe durch erfolgreiche Cyber-Angriffe liegt bei über 190.000 Euro.

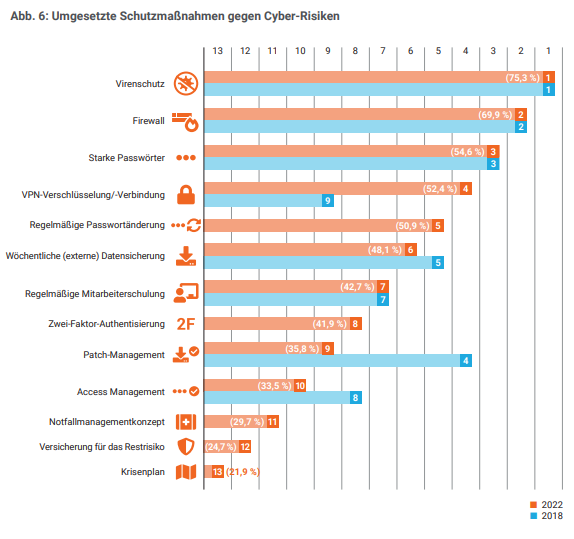

Erst ein gutes Drittel nutzen Patchmanagement zur Behebung von bekannten Schwachstellen. Nicht einmal die Hälfte macht wöchentliche externe Datensicherungen. Aktueller Virenschutz wird hingegen bei über 75 % eingesetzt.

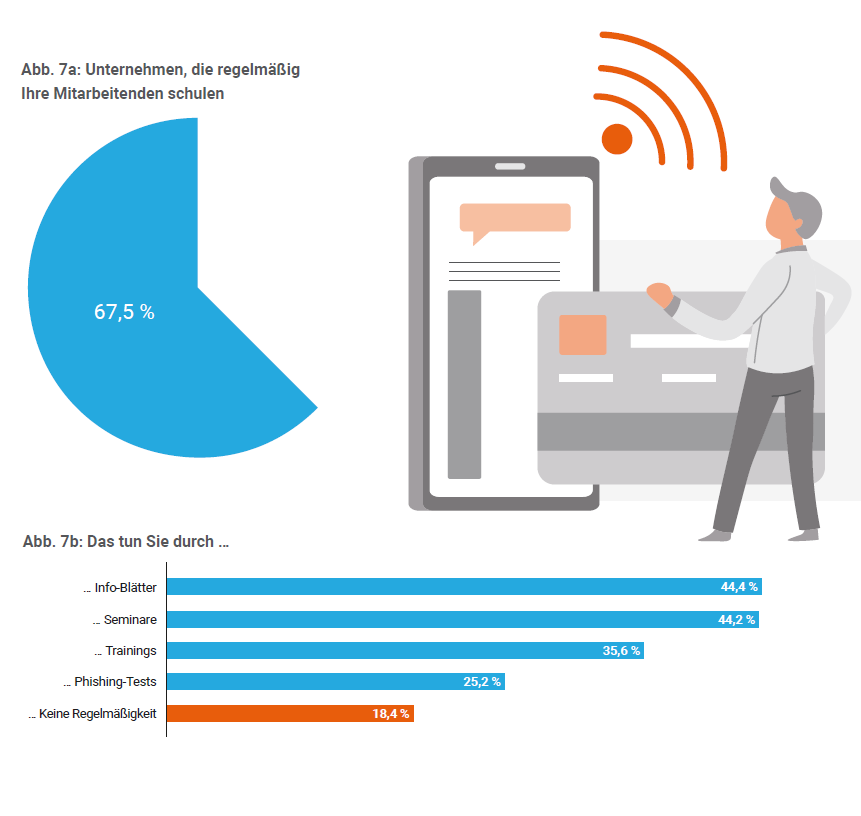

Knapp ein Fünftel schult seine Mitarbeitenden noch nicht vor Cyber-Gefahren. Nur ein Viertel nutzt aktuell regelmäßig Phishing-Tests zur besseren Gefahrenerkennung.

Als höchsten Mehrwert einer Cyber-Versicherung sehen die befragten mittelständischen Unternehmen mit 63 % aktuell einen 24h-Notfall Support. In der Studie 2018 lag diese Leistung noch auf Platz 3. Die Unterstützung durch spezialisierte IT-Krisenexperten, die den Unternehmen sofort zur Seite stehen und bei der Bewältigung des Vorfalls helfen, haben also stark an Bedeutung gewonnen.

Dicht gefolgt kommt auf Rang 2 der wichtigsten Mehrwerte einer Cyber-Versicherung die Kostenübernahme für die Wiederherstellung der IT-Systeme und der Daten mit 62,8 %. Vor vier Jahren war diese Leistung noch auf Platz 1. Danach folgen die Kostenübernahme für IT-Forensik und Entfernung der Schadsoftware mit 59,3 %, die 2018 noch auf Platz 4 lagen. Die Kompensation des Umsatzausfalls während der Betriebsunterbrechung ist mit 58,5 % auf Rang 4 geklettert und konnte deutlich an Bedeutung zu legen. 2018 war sie noch auf Platz 6.

Eher unwichtig werden die Benachrichtigungskosten (45,6 %), die bei der letzten Studie den letzten Rang ausgemacht haben, sowie das Krisenmanagement und die Kommunikationsberatung (48,9 %) eingeschätzt. Vor allem den Befragten im Onlinehandel ist eine Kompensation von Umsatzausfällen mit 87,5 % wichtig. Dies deckt sich mit der höchsten Gefahreneinschätzung.

Die Mehrheit der Befragten (57,3 %) haben sich schon aktiv mit dem Abschluss einer Cyber-Versicherung auseinandergesetzt. Mit knapp drei Viertel (73,6 %) ist die Gruppe der befragten mittelständischen Unternehmen aus dem IT-Segment Spitzenreiter, gefolgt vom E-Commerce Unternehmen mit zwei Drittel (66,7 %). Digital affine Unternehmen scheinen eine deutlich ausgeprägteres Risikobewusstsein für Cyber-Gefahren zu haben. Aktuell suchen 17,8 % der befragten Unternehmen nach einer passenden Cyber-Versicherung.

Das Preis-Leistungsverhältnis stellt für 94,1 % der Unternehmen eine entscheidende Rolle bei der Auswahl einer Cyber-Versicherung dar. Hier können spezialisierte Maklerhäuser und Marktvergleiche bei der Bewertung und Auswahl unterstützen. Als weiteren besonders wichtigen Punkt wird die Deckungssumme erachtet.

Für 94,5 % aller Befragten kommt es entscheidend auf dieses Kriterium bei der Auswahl an. Der Bekanntheitsgrad des Versicherers spielt hingegen für nur 74,2 % eine entscheidende Rolle und ist

damit am unwichtigsten. Große Markennamen dürften es damit nicht automatisch leichter haben.

Der "Fake President"-Angriff ist eine weit verbreitete Cyber-Angriffsart, die in vielen verschiedenen Formen auftritt. Bei diesem Angriff geben sich Betrüger:innen beispielsweise als Geschäftsführer:in aus und fordern Mitarbeiter:innen dazu auf, eine kurzfristige Überweisung vorzunehmen. Diese betrügerischen Anfragen erfolgen häufig per E-Mail, Telefon oder Instant-Messaging-App. Die Angreifer:innen verwenden oft gefälschte Absenderadressen oder ahmen das Aussehen legitimer E-Mails nach, um den Anschein von Legitimität zu erwecken. Wenn die Mitarbeitenden auf solche Anfragen eingehen, kann dies erhebliche finanzielle Schäden für das Unternehmen verursachen. Deshalb ist es von großer Bedeutung, dass Mitarbeitende in solchen Fällen vorsichtig sind, Überweisungsanfragen sorgfältig prüfen und verifizieren, bevor sie diesen nachkommen.

In den meisten Cyber-Schutz Versicherungen ist ein solcher Fall abgedeckt oder kann optional als Zusatzbaustein hinzugefügt werden. Allerdings variieren die Bedingungen für den Versicherungsschutz erheblich, daher ist es ratsam, die Tarifbedingungen im Voraus sorgfältig zu vergleichen. Eine umfassende und angemessene Cyber-Schutz Versicherung kann für Unternehmen von großer Bedeutung sein, um sich vor den ständig wachsenden digitalen Bedrohungen zu schützen und wirtschaftliche Schäden abzuwenden. Welche Punkte sollten dabei abgedeckt werden?

In Versicherungsverträgen werden Cyberattacken oder Hackerangriffe oft als "Informationssicherheitsverletzung" oder "Netzwerksicherheitsverletzung" bezeichnet. Die Bedingungen einer Cyber Schutz Versicherung können jedoch bestimmte Szenarien einschränken, die den Versicherungsfall auslösen können. Normalerweise tritt der Versicherungsschutz ein, wenn eines der drei Schutzbedürfnisse der IT-Sicherheit beeinträchtigt ist.

Im Allgemeinen wird dies als "unbefugte Nutzung" oder "unautorisierte Eingriffe" in das geschützte IT-System beschrieben. Einige Versicherungsunternehmen verwenden möglicherweise unvollständige Aufzählungen, was für Sie als Versicherungsnehmer von Vorteil sein kann. Dadurch wird der Auslöser einer Cyber Schutz Versicherung weitgehend definiert und greift bereits frühzeitig.

Bei einer Cyber Erpressung handelt es sich um eine illegale Bedrohung, bei der jemand mit einer Verletzung der Netzwerksicherheit, Informations- oder Datenverletzung konfrontiert wird und zur Abwendung ein Lösegeld gefordert wird, üblicherweise in Form von Bitcoin.

Jede Art von Gegenleistung, sei es Geld, Waren oder Handlungen, die von einem Versicherten oder einer mitversicherten natürlichen Person gefordert wird, wird als Lösegeld betrachtet.

Ein realistisches Beispiel für eine Cyber-Erpressung könnte folgender Fall sein: Ein Arzt oder eine Ärztin wird Opfer eines Hacks, bei dem die Praxissoftware sowie sensible Patientendaten verschlüsselt werden. Die Freigabe dieser Daten erfolgt nur gegen Zahlung eines Lösegeldes. Obwohl es sich dabei wie eine Szene aus einem Krimi anhört, ist dies leider oft die Realität.

Um sich gegen derartige Bedrohungen abzusichern, kann eine Cyber Schutz Versicherung von entscheidender Bedeutung sein. Sie bietet finanziellen Schutz und Unterstützung im Falle einer Cyber Erpressung. Unternehmen und Einzelpersonen können somit sicherstellen, dass sie angemessene Maßnahmen ergreifen können, um die Verschlüsselung zu entschlüsseln und die vertraulichen Daten wiederherzustellen, ohne das geforderte Lösegeld zahlen zu müssen.

In vielen Fällen ist eine Datenschutzverletzung eine direkte Folge einer bereits erwähnten Informationssicherheitsverletzung. Die Cyber Schutz Versicherung erkennt jedoch auch eine eigenständige Datenschutzverletzung als Auslöser für einen Schadensfall an, wobei die verwendeten Begriffe je nach Versicherungstarif variieren können. Bezeichnungen wie "Datenschutzverletzung", "Datenrechtsverletzung" oder "Verletzung von Datenschutzbestimmungen" beziehen sich jedoch alle auf den gleichen Sachverhalt.

Eine Datenschutzverletzung kann durch den Verlust, die unautorisierte Erstellung von Kopien, die Veröffentlichung, Veränderung oder Löschung von Datensätzen sowie durch einen Verstoß gegen gesetzliche oder vertragliche Datenschutzbestimmungen entstehen.

Eine interessante Neuerung vieler Cyber Schutz Versicherungen besteht darin, dass der Begriff "Daten" erweitert wird. Oftmals sind sowohl elektronische als auch physische Daten (z. B. Papierakten) eingeschlossen. Dadurch deckt eine Cyber Schutz Versicherung auch das Risiko einer Datenschutzverletzung ab, das beispielsweise auf den Verlust, Diebstahl oder unbefugten Zugriff auf physische Daten zurückzuführen ist. Einige Beispiele hierfür können der Diebstahl eines elektronischen Geräts (wie Laptops oder Firmenhandys) oder einer Aktentasche sein.

In der Welt der Cyber Schutz Versicherung wird der Begriff "Bedienfehler" verwendet, um die unsachgemäße Nutzung von IT-Systemen (Hard- und Software) durch Mitarbeiter zu beschreiben, sei es durch fahrlässiges oder sogar grob fahrlässiges Handeln oder Unterlassen. Wenn ein solcher Fehler dazu führt, dass Daten verändert, beschädigt, gelöscht, verschlüsselt oder verloren gehen, ist der daraus entstehende Schaden durch die Cyber Schutz Versicherung abgedeckt. Es ist jedoch nicht nur das Unternehmen selbst, sondern auch beauftragte freie Mitarbeiter oder Mitglieder der Geschäftsführung, die unter den Versicherungsschutz fallen.

Ein typisches Beispiel für einen Bedienfehler wäre das versehentliche Löschen einer Datei oder einer großen Menge an Kundendaten. Auch das unbeabsichtigte Mitwirken eines Nutzers bei der Aktivierung oder dem Herunterladen von Schadsoftware kann als Bedienfehler angesehen werden.

Durchführung regelmäßiger Datensicherungen auf externen Systemen.

Fortlaufender Virenschutz, der sich stets auf dem aktuellsten Stand befindet.

Betreiben einer Firewall, die unerwünschte eingehende und ausgehende Kommunikationsverbindungen unterbindet.

| Deckungsumme | Jahresbeitrag (netto) Selbstbehalt 500 EUR |

Jahresbeitrag (netto) Selbstbehalt 1.000 EUR |

|

|---|---|---|---|

| € 100.000 | |||

| € 250.000 | |||

| € 500.000 | |||

| € 1.000.000 | |||

| € 2.000.000 |

SecureYourOffice als unabhängiger Fachmakler berücksichtigt in Ihrem Sinne den Versicherungsmarkt und bietet speziell für Steuerberater, Rechtsanwälte und Wirtschaftsprüfer maßgeschneiderte Cyber Schutz Versicherungsangebote.